株式会社インターネットイニシアティブ(IIJ)のセキュリティ情報発信サイト 「wizSafe Security Signal(ウィズセーフ セキュリティ シグナル)」のセキュリティ観測レポートにおいて、2022年5月に発生した観測情報を公開しました

- 2022年5月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2022年5月観測レポートサマリ

本レポートでは、2022年5月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数に大きな変化はありませんでした。最大規模を観測した攻撃は主にDNS、LDAP、NTP、SNMPなど複数のプロトコルを用いたUDP Amplificationで、2020年8月以降で最大となりました。この攻撃は最長時間を観測した攻撃でもありました。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はSQLインジェクションが最も多く観測されています。また、次点では先月と同様にIoTマルウェアの感染活動を観測しています。

Webサイト閲覧時における検出では、過去にアクセスログ解析サービスで用いられていたドメインを使用したWebサイトに対する通信が最も多く観測されています。メールにおける検出では金銭を求めるメール、Emotetへの感染を狙ったメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

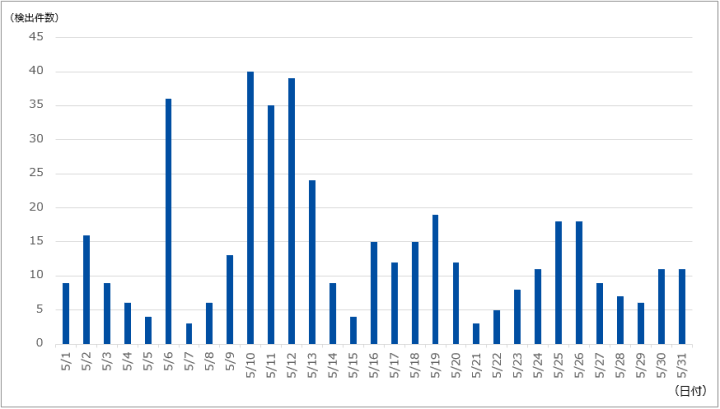

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は433件であり、1日あたりの平均件数は13.97件でした。期間中に観測された最も規模の大きな攻撃では、最大で約642万ppsのパケットによって57.20Gbpsの通信が発生しました。この攻撃は主にDNS、LDAP、NTP、SNMPなど複数のプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ27分にわたって攻撃が継続しました。

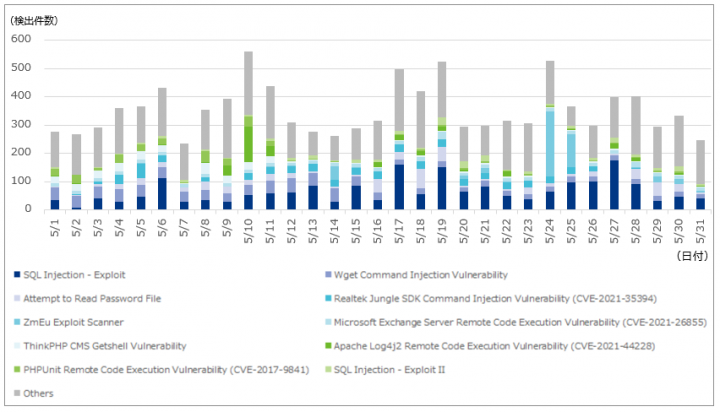

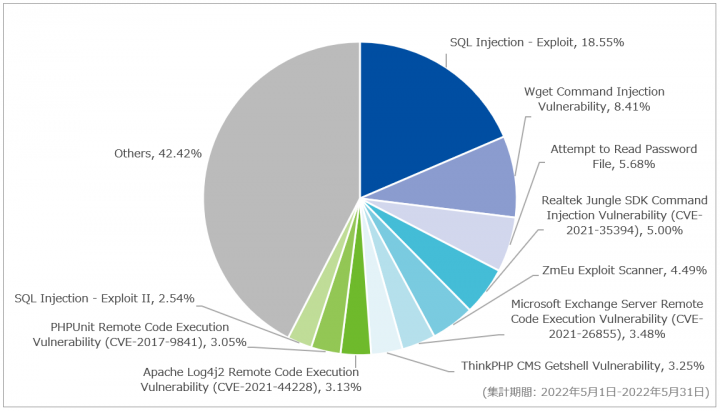

IIJマネージドセキュリティサービスの観測情報

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのは、SQL Injection – Exploitで、全体の18.55%を占めていました。当該シグネチャではWebアプリケーションに対する攻撃を検出しており、その多くはブラインドSQLインジェクションでした。この攻撃手法は複数のSQLクエリに対するサーバの応答の差異を観察することで、データベースの情報を解析するものです。

次点ではWget Command Injection Vulnerabilityを多く観測しており、全体の8.41%を占めていました。検出した通信の多くは2020年9月の観測レポートと同様のMoziと呼ばれるIoTマルウェアの感染活動であり、NETGEAR社製ルータ(DGN1000)やMVPower社製DVR(TV-7104HE)に存在するリモートコード実行の脆弱性を悪用した通信を観測しています。

3番目に多く検出したAttempt to Read Password Fileは全体の5.68%を占めていました。当該シグネチャでは「/etc/passwd」へのアクセス可否を調査する通信を多く検出していました。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

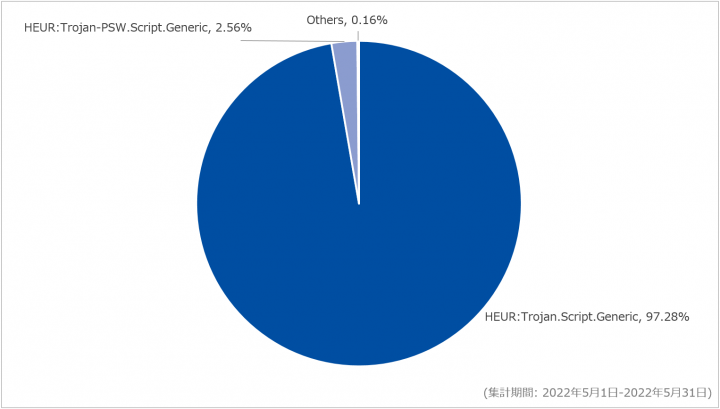

先月と比較して、当月は検出したシグネチャの割合に変化がありました。検出したシグネチャの内、HEUR:Trojan.Script.Genericの検出数が大幅に増加しており、先月よりも21.05ポイント多い97.28%を占めています。

HEUR:Trojan.Script.Genericが増加した原因として、当該シグネチャで検出した通信の89.31%を占める特定ドメインへのWebアクセスが挙げられます。このドメインは2020年7月まで提供されていたアクセスログ解析サービスで用いられていたドメインですが、2022年5月に入り、既に廃止されているドメインを第三者が取得したことが判明しています 1。また、当該ドメインのWebサイトには第三者が設置したとみられるJavaScriptファイルの存在を観測しています。このJavaScriptファイルは識別子をPOSTメソッドで送信する点や関数の名前など、2018年9月の観測レポートで紹介した内容と一部類似する箇所がありました。今回の調査では、前述のPOSTメソッドが成功した場合、応答に含まれる第三者が用意したURLにリダイレクトする記述を確認しています。

2番目に多く検出したHEUR:Trojan-PSW.Script.Genericではクレジットカード情報の窃取を目的としたJavaScriptファイルを検出しています。このJavaScriptファイルからはクレジットカード情報の入力フォームをWebブラウザに表示し、入力された情報を外部のサーバへ送信するコードが確認されています。

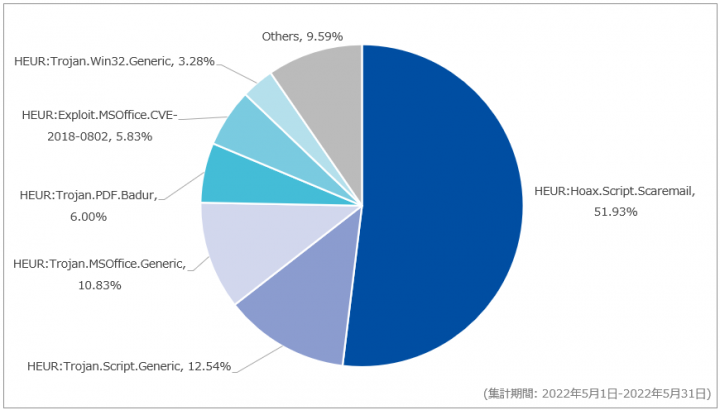

メール受信時におけるマルウェア検出

前月と比較して、今月はスパムメールで検知しているHEUR:Hoax.Script.Scaremailの検知数が大幅に増加していることを確認しています。当該シグネチャによる検知は対象期間中の51.93%を占めており、件名に”You have an outstanding payment. Debt settlement required.”という文言を含む、金銭を要求する趣旨のメールを多数観測しています。

次点で多かったのはHEUR:Trojan.Script.Genericで、全体の12.54%を占めていました。当該シグネチャではEmotet感染を狙った添付ファイルを検出しており、先月と同様に「Report」や「Form」という単語をファイル名に含むMicrosoft Excel 97-2003形式(XLS)のファイルを観測しています。3番目に多かったHEUR:Trojan.MSOffice.GenericでもEmotet感染を狙った添付ファイルを検出しており、こちらも同様の添付ファイルを観測しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル |

|---|---|

|

|

今月もEmotet感染を狙ったXLSファイルを多く観測しています。先月との違いとして、今月はファイル名に会社名を含むXLSファイルを確認しています。また、トップ10には含まれていませんが、Trojan.WinLNK.Agentというシグネチャで今月もEmotet感染を狙ったショートカットリンク(LNK)形式の添付ファイルを観測しています。先月はZIP形式で圧縮されていましたが、今月はLNK形式で添付されていることを確認しています。