~疑似的なサイバー攻撃により、企業・組織のサイバー防衛レベルの確認やサイバー防衛チームの実践的トレーニングが可能に~ |

| GMOインターネットグループでサイバーセキュリティ関連事業を展開するGMOサイバーセキュリティ byイエラエ株式会社(代表取締役CEO:牧田 誠 旧称:イエラエセキュリティ 以下、 GMOサイバーセキュリティ byイエラエ)は、 本日2022年7月4日(月)より、 ホワイトハッカーによるサイバーセキュリティ診断サービス「GMOサイバーセキュリティ侵入テスト」において新メニュー『レッドチーム演習』の提供を開始します。 |

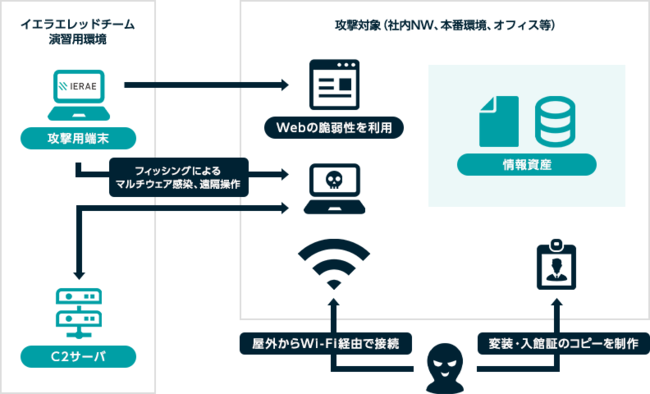

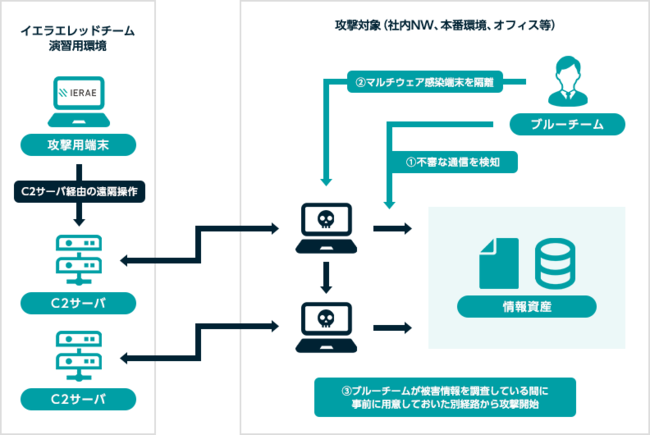

『レッドチーム演習』では、 GMOサイバーセキュリティ byイエラエのホワイトハッカーが、 実際の攻撃者を想定したサイバー攻撃を行う「レッドチーム」、 依頼元企業のサイバー防衛担当者が、 レッドチームによるサイバー攻撃を検知しブロックする「ブルーチーム」となり、 演習形式でサイバー攻撃対応を行います。 演習中は、 依頼元企業の一部の関係者により組織された「ホワイトチーム」が演習状況を監視・調整し、 演習後の評価も行います。 <レッドチームによる様々な手法を利用した攻撃>

<ブルーチームによるサイバー防衛をかわし、 攻撃を継続するレッドチーム>

■『レッドチーム演習』の2つの特徴 (1)攻撃シナリオを環境ごとに設定 レッドチームは組織内の異なる環境ごとに攻撃シナリオを作成し、 様々な手法でサイバー攻撃を実施します。 そのため、 運用や設計における不備から物理的なリスクの利用など、 多角的な視点の攻撃を実施可能です。 (2)高度なサイバー攻撃を受けた場合の対応について訓練が可能 レッドチームは、 ブルーチームが検知できない高度なサイバー攻撃を行います。 検知された場合も攻撃手法を切り替えたり、 攻撃を永続化したりすることで攻撃の継続が可能です。 そのため、 ブルーチームは実際にサイバー攻撃を受けた場合と同様にスピード感を持って正確に被害範囲を把握し対処することが求められます。 ■ペネトレーションテストと『レッドチーム演習』の違い 事前に取り決めたスコープやシナリオに沿った形で進行するペネトレーションテスト(侵入テスト)と異なり、 『レッドチーム演習』では組織全体が攻撃(診断)対象となるのに加え、 本物のサイバー攻撃と同様に実際のインシデント相当の対応が求められるのが大きな特徴となっています。 SOCやCSIRT等の体制強化や組織全体のセキュリティレベル確認に最適な内容です。

GMOサイバーセキュリティ byイエラエでは、 ホワイトハッカーによるサイバーセキュリティ診断サービス「GMOサイバーセキュリティ侵入テスト」において特定の製品やシステムを対象として、 ホワイトハッカーが疑似的なサイバー攻撃を行うことでリスク評価を行うペネトレーションテスト(侵入テスト)を提供しており、 幅広い業界に対する多数の実施実績を持ち、 国内企業のセキュリティレベル向上に寄与してまいりました。 この度、 サイバー防衛力のさらなる向上とサイバー防衛体制構築を望む企業のご要望に応えるべく、 「レッドチーム演習」の提供を開始することといたしました。 ■GMOサイバーセキュリティ byイエラエの確かな技術力 ・ 国内外のCTF(※1)において受賞実績 を持つ技術力の高いホワイトハッカー(セキュリティエンジニア)が在籍 ・ペネトレーションテストにおいて 90%以上の侵入成功率 (※2) ・ペネトレーションテストの際に、 企業が利用する他社製 システム・サービスの脆弱性を半年間で16件発見 (※3) ・ 幅広い業界におけるペネトレーションテスト実施・リピート実績 を持ち、 各業界特有の知見・ノウハウも蓄積 【業界例】金融機関、 製造業(自動車等)、 ゲーム、 IT(暗号資産/SaaS/アプリ/セキュリティ等)など (※1)2018年 Car Hacking Village DEFCON 26:世界1位 / 2018年 Positive Hack Day:2位 / 2018年 S4 CTF:世界3位 / 2017年 Practical CAN bus hacking CTF:国内1位 (※2)2018年3月-2021年10月ペネトレーションテスト診断114件の実績値(金融38件 その他76件)。 ゴール達成に加えて、 不正侵入、 サーバー乗っ取り、 機密情報の奪取につながる脆弱性の検出を含む。 (※3)2021年12月~2022年6月までの半年間で発行されたCVEを集計。 ペネトレーションテスト中に発見した脆弱性を含む。 URL: https://gmo-cybersecurity.com/cve/

■ペネトレーションテスト(侵入テスト) 標的に対して様々なシナリオに沿った疑似的なサイバー攻撃を行うことでリスク評価 <シナリオ例> ・ 標的型攻撃 :独自開発の疑似マルウェアを用いた外部からの攻撃者を想定したペネトレーションテスト ・ OSINT :社外に公開されたデジタル資産の調査・分析 ・ 物理環境 :物理環境(Wi-Fiや社員証の偽造など)に対する攻撃を想定したペネトレーションテスト ・ Webペネトレーションテスト :Webアプリケーションを対象としたペネトレーションテスト ・ 調査特化型 :運用中・運用予定のシステムや製品に対するペネトレーションテスト ■レッドチーム演習 演習形式での実践的なサイバー攻撃対応訓練・リスク評価

加えて、 事業を担うエンジニアが世界一働きやすい職場となるべく取組を進めており、 2021年には「ホワイト企業プラチナ認定」を取得しています。 ■在籍エンジニアが発信するサイバーセキュリティの最新情報はこちらから https://gmo-cybersecurity.com/blog/ ------------------------------------ 【サービスに関するお問い合わせ先】 ●GMOサイバーセキュリティ byイエラエ株式会社 事業推進部 営業チーム TEL:03-6276-6045 E-mail:info@ierae.co.jp ------------------------------------ |