2022.11.29

wizSafe Security Signal 2022年10月 観測レポート – wizSafe Security Signal -安心・安全への道標- IIJ

2022.11.29

wizSafe Security Signal 2022年10月 観測レポート

- 2022年10月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2022年10月観測レポートサマリ

本レポートでは、2022年10月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数に大きな変化はなく、最大規模を観測した攻撃はDNSやNTPなどの複数プロトコルを用いたUDP Amplificationで2022年8月と同程度の規模を観測しています。また、当月最も長く継続した攻撃は58分にわたるもので、主にDNSプロトコルを用いたUDP Amplificationであることを確認しています。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もSQLインジェクションが最も多く観測されています。次点はNetis社及びNetcore社製ルータの脆弱性を狙った攻撃で、特定の日のみ攻撃が増加していることを確認しています。

Webサイト閲覧時における検出では、当月も難読化されたJavaScriptが多く観測されています。不審なメールの分析では、金銭を要求するメールを最も多く観測しており、次点では情報窃取型マルウェアへの感染を狙ったメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

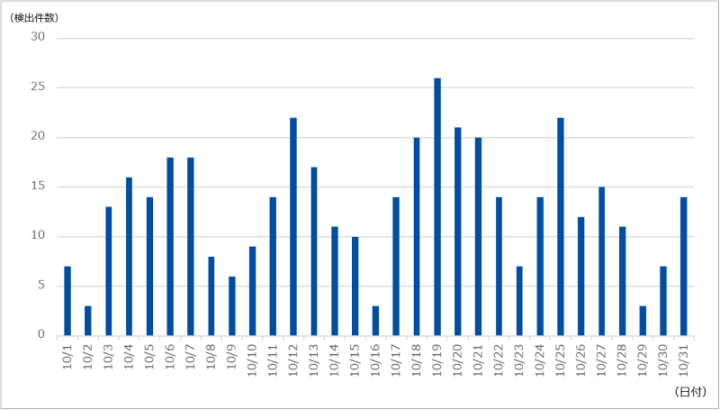

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は409件であり、1日あたりの平均件数は13.19件でした。期間中に観測された最も規模の大きな攻撃では、最大で約28万ppsのパケットによって2.42Gbpsの通信が発生しました。この攻撃は主にDNSやNTPなど複数のプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は58分にわたるもので、最大で1.40Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

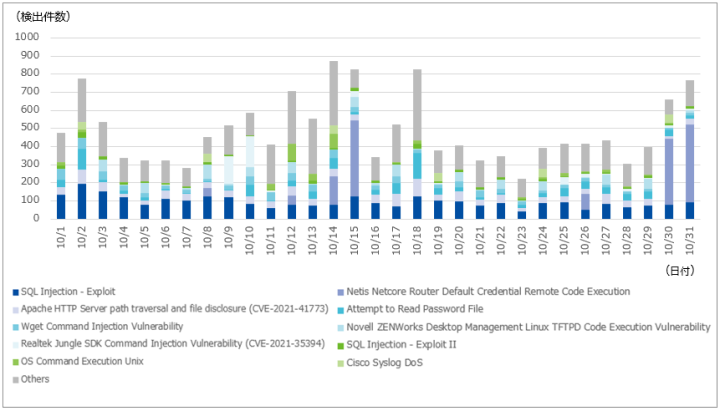

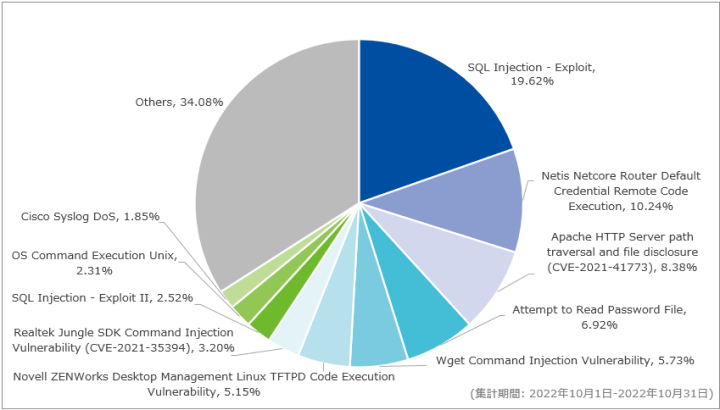

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはSQL Injection ‒ Exploitで、先⽉よりも2.27ポイント減の19.62%を占めていました。当該シグネチャではWebアプリケーションに対する攻撃を検出しており、先⽉と同様にブラインドSQLインジェクションを観測しています。通信内容からも悪意のあるSQLを注⼊することにより、サーバの応答の差異を観察していることを確認しています。

次点で多く検出したのはNetis Netcore Router Default Credential Remote Code Executionで、先⽉の全検出における割合は1%未満でしたが、今⽉は10.24%を占めていました。当該シグネチャの検出数の増加は、10⽉15⽇、30⽇、及び31⽇に突発的に検出数が増加していることに起因しており、図-2からもそのことが分かります。検出した通信は2022年8月の観測レポートと同様に、外部のマルウェア配布サーバからスクリプトをダウンロードし実行させるものでした。本記事作成時における調査ではスクリプトはダウンロードできない状態でしたが、接続先のURLからダウンロードされるスクリプトはMiraiのダウンローダ配布に利用されていたことを確認しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

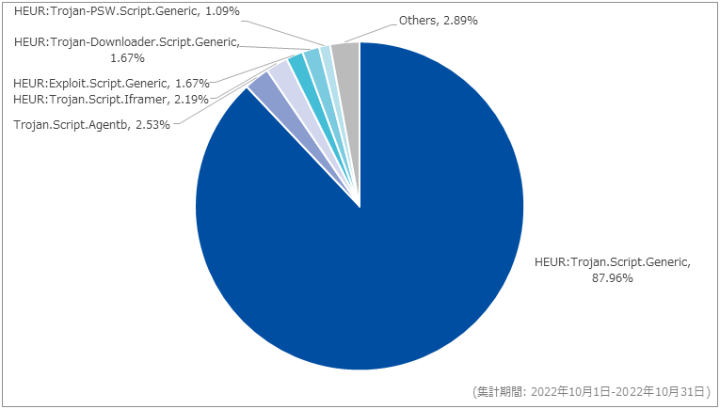

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

先⽉に引き続き、対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、87.96%を占めていました。当該シグネチャでは、先月と同様にコードの⼀部が難読化されたJavaScriptファイルを多く検出しています。

検出した攻撃の大半は正規のJavaScriptファイルが改ざんされたもので、正規コードの下部へ「if(ndsj === undefined)」または「if(ndsw === undefined)」で始まるコードを挿⼊し、悪性ドメインへ通信するものでした。

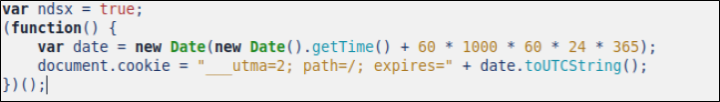

この攻撃ではXMLHttpRequestインスタンスを作成した後、ユーザのサイト参照情報やユーザエージェント情報を付加し、悪性ドメインへHTTPを用いて通信します。悪性ドメインから読み込まれるJavaScriptファイルは図-5の通り「var ndsx = true;」から始まる特徴があり、Cookieのパスを「/」に変更し、有効期限を1年後の⽇時に変更する処理が含まれています。

上記の悪性ドメインから読み込まれるJavaScriptコードにおいて、本記事作成における調査ではCookieのパスと有効期限を変更する以上の脅威性を確認できませんでした。しかしながら、攻撃者が使⽤している通信先サーバではユーザフィルタリングによって読み込まれるJavaScriptファイルを変更し、Windows環境を狙うケースが報告されています 1。

メール受信時におけるマルウェア検出

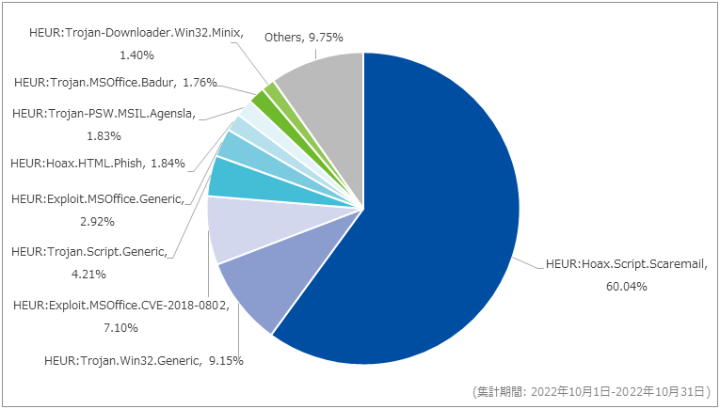

対象期間における、メール受信時に検出したマルウェアの割合を図-6に示します。

前月に引き続き、今月もHEUR:Hoax.Script.Scaremailを多く検知しています。全体に占める割合は前月から7.66ポイント減少し60.04%でした。当該シグネチャで検知したメールの件名は、「Settle your debt in order to avoid additional fees.」など架空の借金返済を要求するものや、「Undelivered Mail Returned to Sender」などメールの配送エラーを装うものを多数観測しています。

次点で多く検出したHEUR:Trojan.Win32.Genericは、前月から2.16ポイント増加し9.15%でした。当該シグネチャでは、「Order PO-<数字>」など架空の注文に関する内容を装う件名のメールを多く観測しています。また、AgentTesla、SnakeKeylogger、Formbookなどの情報窃取型マルウェアに感染させることを狙ったISO形式のファイルが添付されていることを確認しています。

そのほか、HEUR:Exploit.MSOffice.CVE-2018-0802は、前月から4.29ポイント増加し7.10%でした。当該シグネチャでは、架空の契約や送金に関する内容を装うメールを多く観測しています。具体例として、件名に「CONTRACT No. <数字>」、「Remittance Advice From <企業名>」など、また添付ファイル名に「Admended_Contract.doc」、「PAYMENT COPY.doc」などを確認しています。添付ファイルの形式としてはMicrosoft Word 97-2003(doc)を多く検出しており、ファイルを開くことで、Microsoft Office製品の数式エディタにおける脆弱性(CVE-2018-0802)が悪用され、AZORult、Formbook、Lokibotなどの情報窃取型マルウェアに感染することを確認しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| 見積依頼 (<大学名>) | 見積依頼-<日付(日-月-年)>-<数字>.xls | Lokibot |

| メール送信エラー通知 | Admended_Contract.doc | AZORult |

今月は情報窃取型マルウェアであるAZORultやLokibotへの感染を狙った日本語のメールを観測しています。上記に示した例は、いずれも前述のHEUR:Exploit.MSOffice.CVE-2018-0802のシグネチャで検出しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 10月3日(月) | セキュリティ事件 | 不動産会社は、同社のホームページ構築を行っている委託先会社がサイバー攻撃を受け、会員情報の住所、氏名、性別、電話番号、メールアドレス、会員番号などが暗号化される事象が発生したことを公表した。委託先会社の最終報告では、情報の漏えいは無かったとのこと。 |

| 10月3日(月) | 脆弱性情報 | 海外の研究者は、Microsoft Exchange Serverに存在する2つのゼロディ脆弱性(CVE-2022-41040、CVE-2022-41082)に対するMicrosoft社の公表した緩和策が不十分であることを公表した。翌月、Microsoft社は緩和策の推奨を取りやめたうえで、更新プログラムを公開した。 |

| 10月4日(火) | セキュリティ事件 | 国内競技連盟は、同連盟のクラウド型会員管理サービスの会員情報が、閲覧権限がない会員により閲覧できる状態であったことを公表した。11,807件の会員番号、氏名、所属組織、会員区分などが閲覧可能となっていた。また、CSVファイルとしてダウンロード機能を利用した場合は、氏名、生年月日、性別、郵便番号、住所、電話番号、メールアドレス、所属組織、会員番号、登録競技名などがダウンロードできる状態であったとのこと。 |

| 10月6日(木) | セキュリティ事件 | アパレル会社は、同社クラウドサーバが第三者によるSQLインジェクション攻撃を受け、同社が保有する一部顧客、695名の個人情報が漏えいしたことを公表した。漏えいした個人情報は、氏名、読み仮名、住所、電話番号、メールアドレス、生年月日などを含む情報とのこと。 |

| 10月7日(金) | セキュリティ事件 | 自動車メーカは、同社が提供する通信サポートサービスに登録されている利用者の296,019件の個⼈情報が漏えいした可能性があることを公表した。漏えいした会員情報は、メールアドレスと顧客管理番号とのこと。通信サポートサービスを提供するWebサイトの開発委託先会社が、顧客情報が格納されたデータサーバへのアクセスキーを含むソースコードの一部を誤って公開設定のままGitHubへアップロードしていたことによるものとのこと。 |

| 10月10日(月) | 脆弱性情報 | Fortinet社は、同社が提供する複数製品の管理インタフェースに存在する認証をバイパスできる脆弱性(CVE-2022-40684)を公表した。同製品の管理インタフェースに細工したHTTPまたはHTTPSリクエストを介して認証をバイパスすることで、任意に操作できる可能性があるとのこと。当該脆弱性を修正したバージョンがリリースされており、同社はアップデートを呼び掛けている。 |

| 10月12日(水) | セキュリティ事件 | 自治体は、同自治体の情報発信ホームページで使用しているメールマガジン管理サーバが外部から不正アクセスを受け、81,084件の迷惑メールが送信され、メールマガジン登録者198人の個人情報が外部へ流出したことを公表した。漏えいした個人情報は、メールアドレス、氏名、フリガナ、性別、生年月日、最終学歴、希望職種、電話番号、住所とのこと。 |

| 10月13日(木) | 脅威情報 | Cisco Talos Intelligence Groupは、新たなマルウェア攻撃フレームワークを発見したことを公表した。同攻撃フレームワークはコマンド&コントロールツール「Alchimist」とリモート管理機能を持つ新しいマルウェア「Insekt」によって構成されるとのこと。 |

| 10月14日(金) | 脅威情報 | 警視庁は、Lazarus(ラザルス)と呼称されるサイバー攻撃グループによる暗号資産関係事業者などを標的としたサイバー攻撃についての注意喚起を公表した。 |

| 10月18日(火) | セキュリティ事件 | 専門学校は、同校のサーバがランサムウェアの攻撃を受けたことを公表した。不正アクセスを確認した時点で、当該サーバ及び職員のPCをネットワークから遮断したとのこと。公表時点では、個人情報などの持ち出しや不正利用などは確認されていないとのこと。 |

| 10月19日(水) | 脆弱性情報 | 海外の研究者は、Apache Commons Textライブラリにリモートコード実行の脆弱性(CVE-2022-42889)が存在することを公表した。バージョン1.10.0へのアップデートが推奨されている。 |

| 10月19日(水) | セキュリティ事件 | 海外のセキュリティ企業は、ソフトウェア開発企業が提供するオブジェクトストレージサービスの構成ミスにより65,000を超える企業データが公開されていたことを公表し、影響を受けた企業を確認するツールを公開した。ソフトウェア開発企業は、海外のセキュリティ企業からの通知を受け、構成の誤りを対処後、影響を受ける顧客へ通知を行ったとのこと。 |

| 10月20日(木) | セキュリティ事件 | システムソリューション会社は、同社のホームページが不正アクセスを受け、ホームページの改ざん及び個人情報の漏えいが発生した可能性について公表した。漏えいした情報は、氏名、住所、電話番号、メールアドレス、メール本文または添付ファイルに含まれる情報とのこと。ホームページは改ざんされ、フィッシング詐欺での利用を試みられていたとのこと。また、同社ホームページと同じサーバで運用しているメールサービスにも影響した可能性があり、同社メールアドレスでの送受信メールが漏えいした可能性があるとのこと。 |

| 10月20日(木) | 脅威情報 | 情報通信研究機構は、FocusH&S社製DVRを狙ったDDoSボット感染が増加し、6月1日から8月31日までの期間で17,489件の攻撃を観測したことを発表した。同機構は、当該製品を解析したところ、任意のコマンドが実行できる脆弱性を発見したとのこと。 |

| 10月24日(月) | 脆弱性情報 | Zoom Video Communications社は、同社が提供するバージョン5.12.2以前のミーティング用Zoomクライアントにおいて、URL解析による脆弱性(CVE-2022-28763)が存在することを公表した。悪意のあるZoomミーティングURLが開かれると、ユーザが任意のネットワークアドレスに接続するように誘導され、セッションの乗っ取りが行われるとのこと。対策として、最新のセキュリティアップデートの適用を推奨している。 |

| 10月25日(火) | セキュリティ事件 | 旅行会社は、行政機関の事業支援施策で使用するクラウドサービスにおいて、データのアクセス権限設定ミスにより、事業支援施策に応募、申請した事業者の申請書1,698件と個人情報が最大11,483人分が、ログイン権限を持つ利用者において相互に閲覧可能な状態であったことを公表した。閲覧可能な状態であった情報は、組織名、部署名、役職名、氏名、業務連絡用電話番号、メールアドレスとのこと。 |

| 10月25日(火) | セキュリティ事件 | ソフトウェア開発会社は、同社が提供するフォームの入力支援やサイト表示最適化などを行う複数サービスが不正アクセスにより書き換えられ、サービスを導入している一部のWebサイトにおいて入力された情報が外部へ流出した可能性があることを公表した。その後、同社サービスを利用する複数の企業からも公表が行われている。 |

| 10月25日(火) | セキュリティ事件 | 酒造会社は、同社が管理運用するサーバを狙ったランサムウェアの攻撃を受け、同社システムに障害が発生したことを公表した。当該サーバ内に保存されていたデータが暗号化され使用できない状況となったとのこと。 |

| 10月27日(木) | セキュリティ事件 | 印刷会社は、同社が運営するECサイトが不正アクセスを受け、利用者のクレジットカード情報2,426件が漏えいし、一部利用者のクレジットカード情報が不正利用された可能性があることを公表した。原因は決済アプリケーションの改ざんとのこと。 |

| 10月31日(月) | セキュリティ事件 | 医療機関は、ランサムウェアと思われる攻撃を受けたことを公表した。公表時点では電子カルテシステムに障害が発生し通常診療ができず、一般外来も停止しているとのこと。 |

ソフトウェアリリース情報

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Avast Threat Labs, ‘Parrot TDS takes over web servers and threatens millions‘, 2022/04/07公開